Klocwork是一款現代化的C/C++/Java/JS/C#代碼質量靜态檢測工具,利用領先的深度數據流分析技術,靜态地跨類、跨文件地查找軟件運行時(shí)缺陷、錯誤和安全漏洞,并準确定位錯誤發(fā)生的代碼堆棧路徑。結合對(duì)代碼的編寫規範、安全性和結構等問題的檢測,Klocwork從項目的早期開(kāi)始就(jiù)能(néng)快速提高代碼質量。Klocwork支持包括瀑布、敏捷、DevOps/DevSecOps等多種(zhǒng)開(kāi)發(fā)模式,符合常見的研發(fā)标準的要求。Klocwork可以與軟件開(kāi)發(fā)和測試過(guò)程無縫集成(chéng),并覆蓋整個研發(fā)流程,分析過(guò)程可以定時(shí)或者按需完全自動化地在Klocwork Server端完成(chéng),然後(hòu)將(jiāng)測試結果實時(shí)發(fā)布給使用團隊,所有的測試結果、質量趨勢和修複情況都(dōu)可以在Klocwork的報告平台上進(jìn)行查看和跟蹤。

Klocwork适用于各種(zhǒng)規模大小的應用程序,支持百萬行甚至千萬行代碼的大型項目,分析速度快,準确率高,使用方便。憑借這(zhè)些方面(miàn)的顯著優勢,Klocwork已經(jīng)成(chéng)爲諸如國(guó)防軍工、航空航天、通訊、電力電子、汽車電子和能(néng)源等行業廣泛使用的靜态分析工具。

核心價值

-

自動查找代碼缺陷,快速提升軟件質量

-

靜态掃描軟件安全漏洞,提高軟件安全性

-

編碼規則分析保證代碼風格的統一性

-

加快開(kāi)發(fā)速度,無縫集成(chéng)到研發(fā)流程

-

由點及面(miàn)覆蓋大規模團隊化應用

-

适用大規模代碼檢測

-

顯著降低人工代碼走查的工作量

優勢和亮點

-

Klocwork支持自動化掃描1000多種(zhǒng)代碼缺陷,包括空指針、資源及内存洩漏、未捕獲的異常、除零等,全面(miàn)檢測代碼質量問題

-

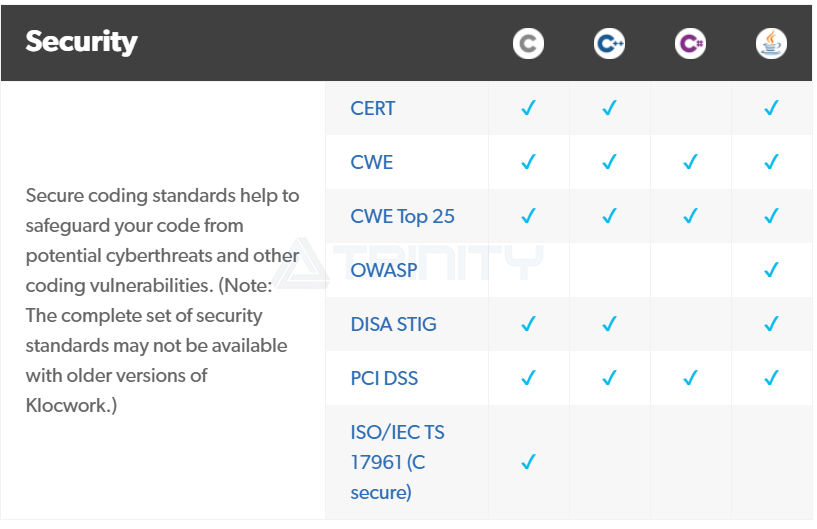

Klocwork提供全面(miàn)的安全規則掃描能(néng)力,支持CWE, OWASP, CERT, PCI DSS, DISA STIG, 和ISO/IEC TS 17961等标準深度數據流分析能(néng)力強、準确率高、漏報率低

-

支持對(duì)規則的自定義和啓用/禁用/抑制

-

Klocwork通過(guò)集成(chéng)第三方商用解析器原生支持超過(guò)50種(zhǒng)常用編譯開(kāi)發(fā)環境

-

支持與CI/CD工具和集成(chéng),完美符合DevOps/DevSecOps等快節奏開(kāi)發(fā)模式

-

現代化的B/S+C/S部署方式,更便于團隊化部署和擴展

-

Klocwork支持靜态檢測軟件應用的安全漏洞,包括SQL注入、被(bèi)污染的數據、緩存溢出、弱代碼實現及其它多種(zhǒng)常見應用安全漏洞

-

Klocwork支持百萬行甚至千萬行以上的代碼靜态分析,分析速度快

-

全面(miàn)支持多種(zhǒng)開(kāi)發(fā)語言,包括各種(zhǒng)主流标準或版本的C/C++, Java, JS和C#等

-

Klocwork提供豐富的第三方集成(chéng),支持常用的IDE,如Eclipse, Visual Studio, IntelilJ Idea等

-

Klocwork以代碼缺陷分析和安全漏洞檢測爲核心,同時(shí)提供編碼規則和代碼結構檢測的功能(néng),滿足各種(zhǒng)場景需要

-

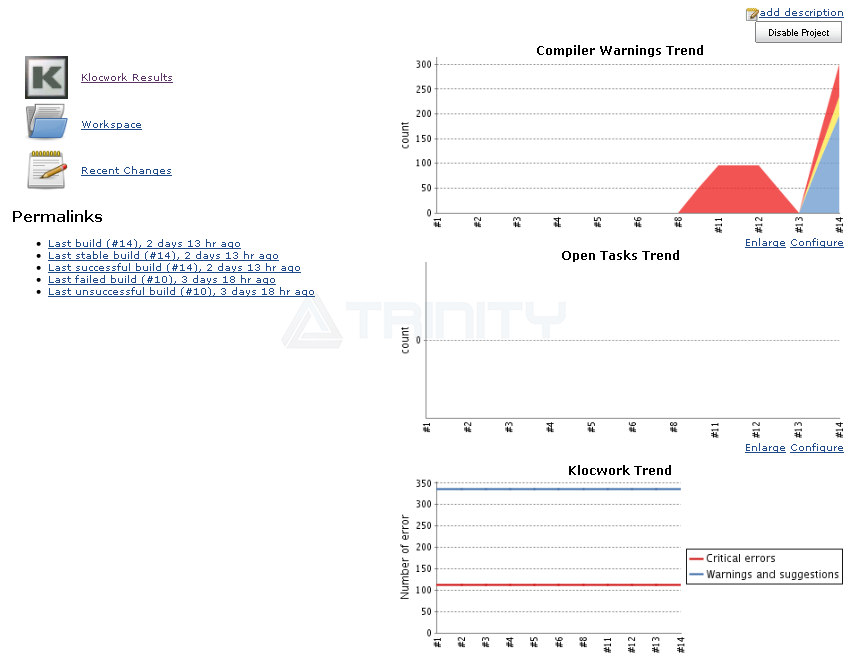

Klocwork提供多樣(yàng)的報告和儀表闆便于項目管理和測試結果追蹤

主要功能(néng)

-

軟件質量缺陷檢測

-

安全漏洞掃描

-

編碼規則掃描

-

規則定制

-

支持DevOps

-

團隊部署和報告

-

認證和鑒定

-

軟件質量缺陷檢測

軟件質量缺陷檢測 Klocwork利用其領先的深度數據流分析功能(néng),可以對(duì)C/C++/Java/JS/C#軟件的常見錯誤、質量缺陷和風險代碼進(jìn)行檢測,跨類、跨文件地查找問題發(fā)生點,并顯示完整的堆棧路徑。Klocwork支持查找的錯誤類型包括空指針、數組越界、内存和資源洩漏,未初始化訪問、死鎖、未捕獲的異常、除零、不可達代碼等常見錯誤類型,可以細分爲1000多項檢查項。Klocwork支持百萬行甚至千萬行以上的軟件的靜态分析,分析速度快、準确率高、漏報少。Klocwork讓研發(fā)團隊在開(kāi)發(fā)初期就(jiù)能(néng)盡早發(fā)現代碼中的潛在質量缺陷,即所謂的“左移”,以此提高靜态分析工具的采用率,并縮短了項目測試周期,顯著降低了後(hòu)期修複缺陷的成(chéng)本。

-

安全漏洞掃描

安全漏洞掃描 Klocwork的數據流分析引擎可以對(duì)軟件的安全編碼規範和漏洞進(jìn)行全面(miàn)掃描,覆蓋CWE, OWASP, CERT, PCI DSS, DISA STIG, 和ISO/IEC TS 17961等安全标準,有效地保證軟件系統的安全性。Klocwork所支持檢測的安全漏洞類型包括SQL注入、跨站腳本、污染數據、不安全的代碼等常見的軟件應用安全漏洞。Klocwork的安全漏洞掃描功能(néng)支持C/C++, Java, JS和C#多種(zhǒng)語言開(kāi)發(fā)的應用程序。使用Klocwork的安全漏洞掃描功能(néng),可以滿足包括汽車網絡安全、金融銀行業、政府公共事(shì)業等信息安全關鍵性領域的安全合規審計要求。

-

編碼規則掃描

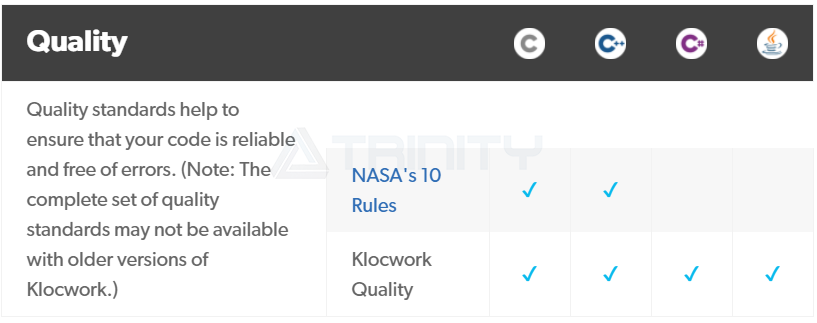

編碼規則掃描 Klocwork内建了多種(zhǒng)常見的爲了保證軟件質量的通用編碼規則集,如MISRA C/C++, AutoSAR C++14, JSF AV C++等。使用Klocwork對(duì)代碼進(jìn)行編碼規範檢測,一方面(miàn)是爲了滿足相關行業合規或代碼走查的需要,另一方面(miàn)可以對(duì)常出現的代碼質量缺陷進(jìn)行預防,即在每行代碼開(kāi)發(fā)初期就(jiù)可以通過(guò)最佳實踐的編程規範來避免危險的、不安全的、或不合理的代碼出現,從源頭上保證代碼的質量。

-

規則定制

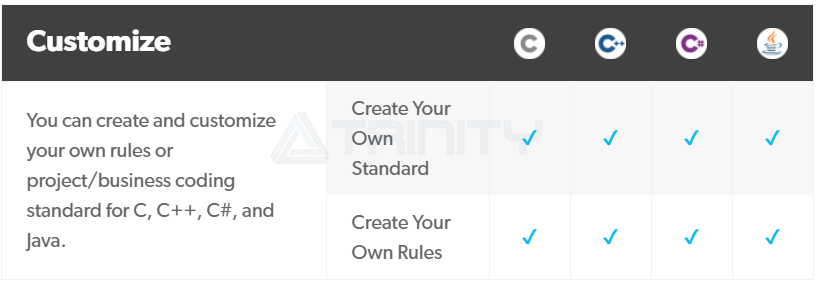

規則定制 Klocwork支持用戶根據自身的需求定制靜态分析規則。基于Klocwork提供的定制接口,用戶可以創建符合企業現有開(kāi)發(fā)準則的靜态分析規則集,以實現用自動化的方式替代原本人工完成(chéng)的代碼走查工作,加快了産品研發(fā)速度。Klocwork所提供的圖形化規則自定義工具操作簡便,保證了實施的效率。Klocwork規則定制的功能(néng)适用于C/C++, Java, C#等多種(zhǒng)開(kāi)發(fā)語言。

-

支持DevOps

支持DevOps Klocwork提供豐富的功能(néng)來滿足DevOps/DevSecOps對(duì)開(kāi)發(fā)流程快速叠代的要求。Klocwork從誕生之初就(jiù)是按照持續集成(chéng)(CI)和持續交付(CD)的理念進(jìn)行設計開(kāi)發(fā)的。Klocwork支持與Jenkins等CI/CD系統的插件集成(chéng),將(jiāng)對(duì)代碼的靜态分析無縫集成(chéng)到日常持續集成(chéng)的流程中,大大降低了靜态分析工具實施的難度。Klocwork支持差異化分析,即使用來自 Klocwork Server 的系統上下文數據,可以隻分析發(fā)生變化的文件,同時(shí)還(hái)提供差異分析結果,就(jiù)好(hǎo)像整個系統都(dōu)被(bèi)分析過(guò)一樣(yàng),從而顯著縮短每次靜态分析的時(shí)間。另外,Klocwork還(hái)提供完整的RESTAPI和XML/JSON/PDF格式的數據接口,并可以在雲容器和雲構建系統中運行,支持按需配置,從而提供了使用内部或外部雲服務分析的最大靈活度和便利。Klocwork對(duì)DevOps的支持實現了更早地對(duì)每一行代碼進(jìn)行檢測,并利用其評審/注釋、任務跟蹤和質量趨勢分析等功能(néng)保證測試結果被(bèi)能(néng)及時(shí)地修複。

-

團隊部署和報告

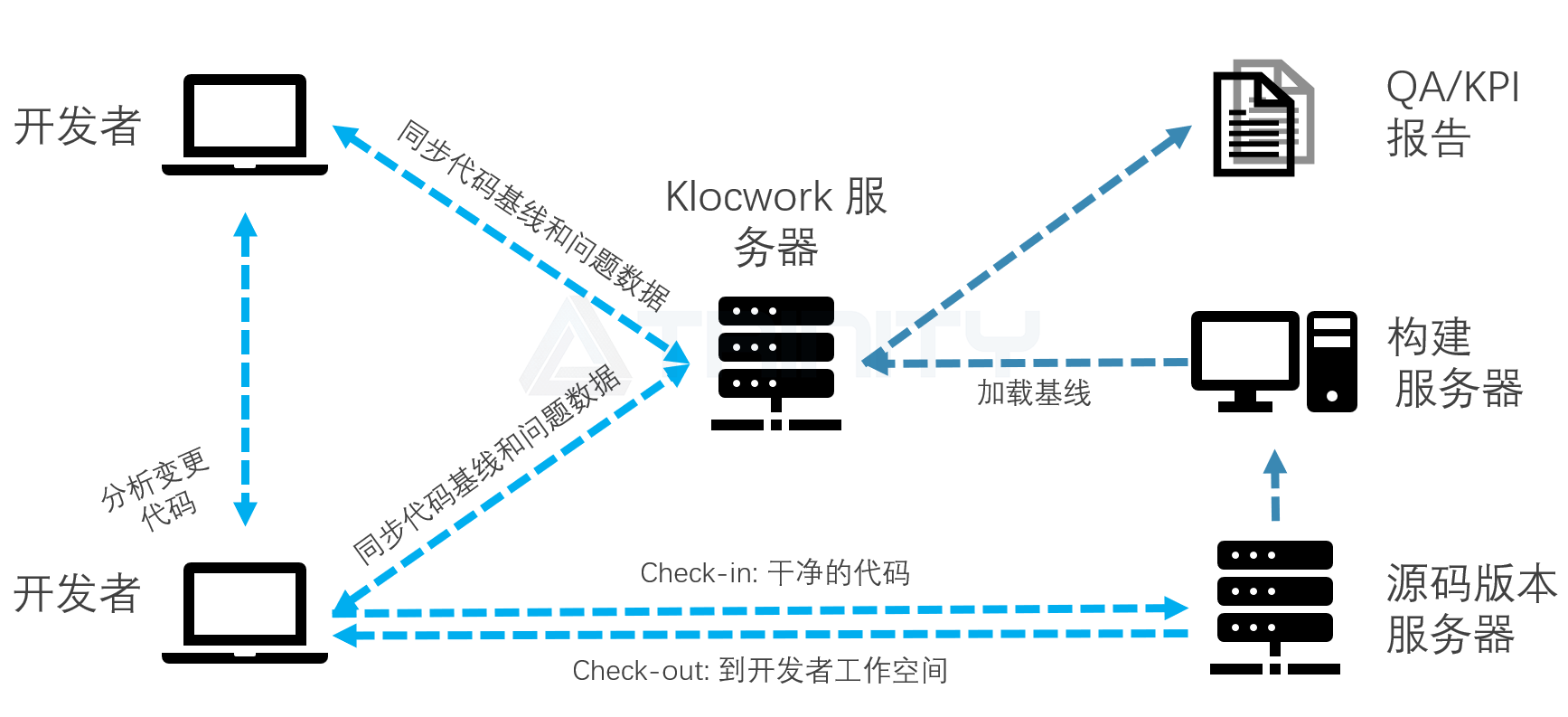

團隊部署和報告 Klocwork支持大規模的團隊協作和部署,集成(chéng)了代碼版本服務器、構建服務器、開(kāi)發(fā)者桌面(miàn)和Klocwork報告平台,形成(chéng)一套完整的代碼靜态分析和質量管理平台方案。Klocwork提供豐富的報告和儀表闆,Klocwork Portal儀表闆集中存儲整個組織中代碼庫的分析數據、趨勢、靜态度量和分析配置,用戶可以通過(guò)Web浏覽器訪問。Klocwork的儀表闆支持高度定制化,使開(kāi)發(fā)人員、主管和其他利益相關者能(néng)夠:1)定義全局的或面(miàn)向(xiàng)項目的QA,安全目标和規則配置;2)控制訪問權限和審批流程;3)查看趨勢圖和度量數據以掌握項目質量、進(jìn)度和預測情況;4)生成(chéng)合規性和安全性報告;5)根據嚴重性、位置和生命周期對(duì)Klocwork所檢測出的缺陷進(jìn)行優先級排序;6)將(jiāng)新問題與曆史遺留代碼區分開(kāi)來查看和管理;7)將(jiāng)積壓問題推送到變更控制系統;8)將(jiāng)Helix QAC分析結果導入并集成(chéng)到Klocwork SAC,以便在單個儀表闆中查看和管理綜合分析結果。

-

認證和鑒定

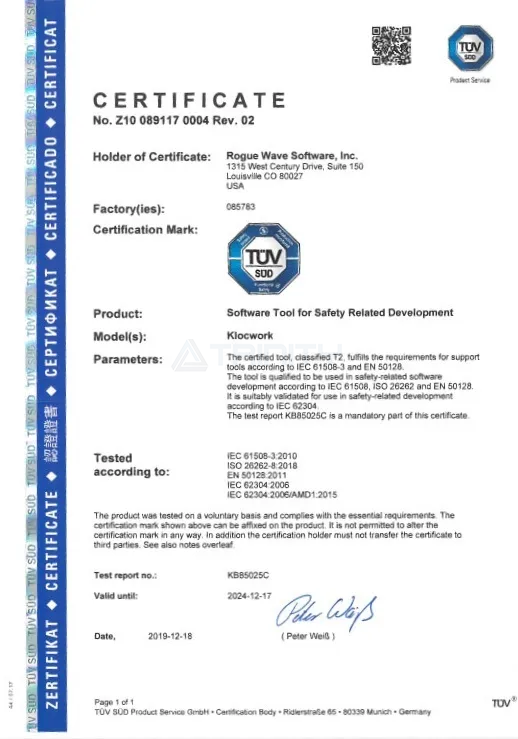

認證和鑒定 Klocwork通過(guò)了國(guó)際權威的第三方機構TÜV SÜD針對(duì)多種(zhǒng)行業标準的認證和鑒定,包括IEC 61508, ISO 26262, EN 50128, IEC 60880和 IEC 62304等,可以爲用戶提供工具認證證書和安全手冊,無需用戶再自行對(duì)工具進(jìn)行鑒定。Klocwork還(hái)支持對(duì)DO-178B/C适航标準的支持,并可以按DO-330标準提供工具的完整适航鑒定包。Klocwork的認證會(huì)随著(zhe)産品的版本叠代不斷地被(bèi)更新,保證所有的用戶都(dōu)能(néng)及時(shí)獲取到最新版本的認證報告。

支持的環境

Klocwork所支持的安裝平台

Windows/Linux/Solaris的主機操作系統的主流版本

Klocwork所支持的C/C++編譯器系列

Analog Devices Blackfin and TigerSHARC | Microtec |

Archelon | Microware Ultra C for OS-9 |

ARM CC | Mono Headset SDK |

CADUL C for Intel 80X86 | Motorola DSP563 |

CEVA (NVIDIA) | Nintendo Cafe Platform |

Clang | Nvidia CUDA |

CodeWarrior Freescale S12 | NXP StarCore Freescale |

Compiler caching tools | Panasonic MN101E/ MN101L |

CodeWarrior Freescale S12 | Cosmic |

Paradigm | Embarcadero |

Plan 9 | Fujitsu FR |

QNX qcc | GNU |

Renesas | IAR Renesas R32C |

GNU | Renesas |

Green Hills | Rowley Crossworks |

Hexagon Tools | Sony Orbis Clang PS4 |

HI-CROSS+ Motorola HC16 | Sony SN Systems PS2, PS3 and PSVita |

HI-TECH C | Sun Studio |

Hitachi ch38 | Synopsys ARC MetaWare |

HiveCC | Target Chess |

IAR | Tasking |

IBM XL | Tensilica Xtensa |

ImageCraft AVR | TI ARP32 |

Intel iC-386 | TI msp430 |

Keil CA51, C166 and C251 | TI tms32 |

Marvell | TriMedia tmcc |

MetaWare | Watcom |

Metrowerks CodeWarrior | WinAVR |

Microchip MPLAB | Wind River Diab / GCC |

Microsoft Visual Studio | ZiLOG eZ80 |

相關資源

-

白皮書

-

博客

-

新聞資訊

-

修複和預防Bug的成(chéng)本量化對(duì)比_白皮書

點擊下載

-

選擇Fortify靜态代碼分析工具作爲您的下一個SAST工具是正确的嗎?

查看更多

-

醫療器械安全最佳實踐

查看更多

-

車載信息娛樂系統的網絡安全考慮

查看更多

-

開(kāi)發(fā)人員使用Klocwork實現軟件安全的5大原因

查看更多

-

什麼(me)是遺留代碼:有效地處理遺留代碼的8個小貼士

查看更多

-

靜态代碼分析是如何工作的

查看更多

-

什麼(me)是JSF AV C++編碼規範?

查看更多

-

GitLab SAST:如何將(jiāng)Klocwork與GitLab一起(qǐ)使用

查看更多

-

什麼(me)是圈複雜度?

查看更多

-

什麼(me)是誤報?如何識别誤報和漏報

查看更多

-

如何在Perforce靜态代碼分析工具中生成(chéng)合規報告

查看更多

-

什麼(me)是CVE?常見漏洞和暴露列表概述

查看更多

-

Docker容器使用指南:如何將(jiāng)Klocwork作爲一個容器創建和運行

查看更多

-

如何將(jiāng)Klocwork與Incredibuild一起(qǐ)使用來提高DevOps生産效率

查看更多

-

安全最佳實踐+Klocwork

查看更多

-

Log4Shell是什麼(me)?從Log4j漏洞說(shuō)起(qǐ)

查看更多

RELATED RESOURCES