當智能(néng)汽車、車聯網,IoT, 智能(néng)駕駛和V2X等理念和技術得以快速發(fā)展,汽車的信息安全已經(jīng)逐漸成(chéng)爲了車輛研發(fā)過(guò)程中至關重要的一個課題。車輛的安全性從原來的車輛自身安全延伸到了車聯網絡的安全,汽車研發(fā)團隊所面(miàn)臨的安全風險和技術挑戰將(jiāng)程指數級增長(cháng)。2020年初,由ISO和SAE兩(liǎng)個标準組織強強聯合,經(jīng)由汽車行業國(guó)際知名的近100家企業/組織的不懈努力,發(fā)布了ISO/SAE 21434 道(dào)路車輛網絡安全研發(fā)标準,并已經(jīng)在業内開(kāi)始廣泛征求專業人士的意見。

什麼(me)是ISO/SAE 21434?

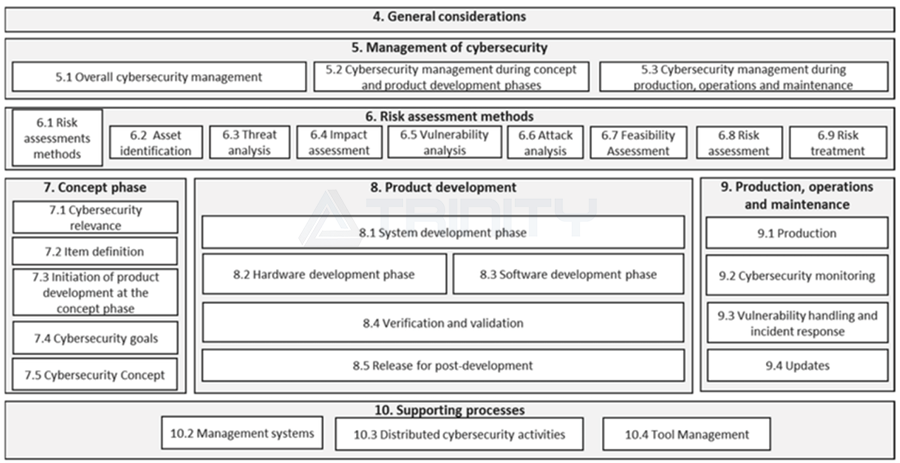

ISO/SAE 21434 是SAE和ISO共同制定的第一個汽車行業的網絡安全标準,它全面(miàn)規定了道(dào)路車輛及其部件和接口的網絡安全要求,覆蓋了汽車研發(fā)和制造的所有相關領域和主要開(kāi)發(fā)過(guò)程,包括信息安全、網絡安全管理、需求管理、開(kāi)發(fā)、測試、生産和運維。ISO/SAE 21434詳細描述了如何根據網絡安全問題實現網絡安全管理目标,涵蓋車輛中的所有電子系統、組件、傳感器和軟件,并涵蓋整個供應鏈。ISO/SAE 21434 被(bèi)看作一項業界共識,是目前網絡安全方面(miàn)監管和認證機構的重要參考文件。ISO/SAE 21434的發(fā)布,爲主機廠, Tier1和Tier2如何保證信息安全和網絡安全,提供了有力的支撐和指導。這(zhè)套标準(ISO/SAE 21434)的目的有三個,分别是:

1. 确定一個結構化的流程,以确保信息安全設計;

2. 實現降低攻擊成(chéng)功的可能(néng)性,減少損失;

3. 提供清晰的方法,以幫助車企應對(duì)全球行業共同面(miàn)對(duì)的信息安全威脅。

ISO/SAE 21434主要從15個方面(miàn)對(duì)車輛的網絡安全進(jìn)行了闡述,并包含如下圖所示的主要章節。類似于ISO 26262,ISO/SAE 21434标準同樣(yàng)基于“V模型”的總體設計思路,“V模型”方法的使用爲風險評估和緩解提供了分層解決方案,這(zhè)將(jiāng)大幅有助于監視和抑制黑客攻擊。ISO/SAE 21434主要包括:信息安全相關的術語和定義;信息安全管理:包括企業組織層面(miàn)和具體項目層面(miàn);威脅分析和風險評估(TARA);信息安全概念階段開(kāi)發(fā);架構層面(miàn)和系統層面(miàn)的威脅減輕措施和安全設計;軟硬件層面(miàn)的信息安全開(kāi)發(fā),包括信息安全的設計、集成(chéng)、驗證和确認;信息安全系統性的測試及其确認方法;信息安全開(kāi)發(fā)過(guò)程中的支持流程,包括需求管、可追溯性、變更管理和配置管理、監控和事(shì)件管理;信息安全事(shì)件在生産、運行、維護和報廢階段的預測、防止、探測、響應和恢複等。

難點和挑戰

-

傳統的汽車電子研發(fā)理念和技術向(xiàng)汽車網絡安全研發(fā)的過(guò)渡充滿不确定性

-

ISO/SAE 21434所規定的研發(fā)過(guò)程的各個環節的标準如何解讀?

-

如何快速建立符合汽車網絡安全标準的完整且高效的開(kāi)發(fā)測試流程?

-

如何盡可能(néng)地實現開(kāi)發(fā)測試的平台化和自動化?

解決方案

-

針對(duì)ISO/SAE 21434标準的完整的車用安全生命周期工具及咨詢服務

-

安全威脅與風險(TARA)

-

靜态分析(SAST)

-

軟件組成(chéng)分析(SCA)

-

開(kāi)源組件安全(OSS)

-

模糊測試(Fuzzing)

-

滲透測試(Penetration Testing)

相關資源

-

白皮書

-

博客

-

新聞資訊

-

LG-VS如何利用Cybellum保障其汽車産品的安全_白皮書_2023

點擊下載

-

福特汽車公司Darren Shelcusky對(duì)UNECE R155/R156法規合規之見解訪談

查看更多

-

揭示AUTOSAR中隐藏的漏洞

查看更多

-

基于ISO 21434的汽車網絡安全實踐

查看更多

-

什麼(me)是ISO 21434?給汽車軟件開(kāi)發(fā)人員的合規貼士

查看更多

-

GitLab SAST:如何將(jiāng)Klocwork與GitLab一起(qǐ)使用

查看更多

-

爲什麼(me)SOTIF(ISO/PAS 21448)是自動駕駛安全的關鍵

查看更多

-

什麼(me)是CVE?常見漏洞和暴露列表概述

查看更多

-

安全編碼實踐:什麼(me)是安全編碼标準?

查看更多

-

汽車安全不可避免的數字化轉型

查看更多

-

上下文感知分析:對(duì)最重要的漏洞進(jìn)行優先級排序

查看更多

-

Docker容器使用指南:如何將(jiāng)Klocwork作爲一個容器創建和運行

查看更多

-

如何將(jiāng)Klocwork與Incredibuild一起(qǐ)使用來提高DevOps生産效率

查看更多

-

安全最佳實踐+Klocwork

查看更多

-

汽車網絡安全滲透測試

查看更多

-

Log4Shell是什麼(me)?從Log4j漏洞說(shuō)起(qǐ)

查看更多

RELATED RESOURCES